Существуют различные способы защиты данных на персональном компьютере с операционной системой Windows 10. Самыми радикальными являются шифрование всего диска или шифрование одного из разделов, на котором хранятся конфиденциальные данные. Менее радикальные – криптоконтейнеры (виртуальные диски). Файл виртуального диска хранится на жестком диске, как обычный файл, но его можно открыть в программе шифрования, и она подмонтирует содержимое виртуального диска к одной из свободных букв. После этого пользователь сможет работать с виртуальным диском как с обычным диском. Есть и еще прозрачное шифрование, когда шифруется одна из папок на жестком диске. Все файлы, помещенные в эту папку, автоматически шифруются.

Выбор оптимального средства шифрования диска

Шифрование всего диска – наиболее радикальный метод шифрования. Преимущество этого способа в том, что пока вы введете пароль (или кто-то другой, кому в руки попал ваш компьютер), операционная система не загрузится.

Но это далеко не самый оптимальный способ шифрования данных. Во-первых, вы должны понимать, что любое шифрование – это, прежде всего, преобразование, видоизменение данных. Следовательно, при записи данных на диск их нужно зашифровать, а при чтении – расшифровать. В результате снижается общая производительность работы с системой.

Во-вторых, далеко не все данные нужно шифровать. Например, зачем шифровать файлы операционной системы, исполнимые файлы программ?

Вы можете возразить, что операционная система и приложения могут хранить конфиденциальные данные не только в пользовательских файлах, но и во временных файлах, в Cookies, в реестре, в файлах программы (каталог AppData). Когда нет времени, желания или возможности выяснить, что нужно шифровать, а что нет, часто шифруют весь жесткий диск, жертвуя производительностью.

Нужно отметить, что далеко не все программы умеют шифровать системный диск. Проверенных вариантов (чтобы вы могли не только зашифровать системный диск, но и потом расшифровать его) всего два – или стандартное средство BitLocker, или всем известная программа TrueCrypt или ее наследница VeraCrypt. Но опять-таки ни TrueCrypt, ни VeraCrypt не поддерживают UEFI.

Менее радикальный способ – шифрование одного из разделов. Вы можете выделить один из разделов для своих секретных документов и зашифровать его. Все ваши секретные данные (и приложения – при желании) будут храниться на этом диске. Перенести пользовательский профиль на зашифрованный диск, увы, не получится, так как далеко не все программы шифрования могут монтировать диск до входа пользователя в систему. Если вы опасаетесь, что кто-то сможет прочитать данные из вашего каталога AppData, лучше перестраховаться и зашифровать весь жесткий диск.

У шифрования раздела есть огромное преимущество перед шифрованием всего диска. Во-первых, больше выбор программ, которые могут шифровать раздел диска (просто не все программы шифрования могут зашифровать системный диск, а вот программ для шифрования обычных разделов гораздо больше). Во-вторых, все-таки файлы операционной системы не шифруются, как и файлы приложений, следовательно, с производительностью все будет в порядке.

Если у вас только один раздел, это не проблема. Существуют программы, которые могут «отрезать» свободное дисковое пространство и на его месте создать новый раздел. Например, пусть у вас есть один раздел (диск С:) размером 500 Гб. Из этих 500 Гб пусть свободно 250 Гб. Свободное дисковое пространство можно использовать, чтобы создать новый раздел. Например, вы можете «отрезать» 50 Гб (для секретных документов, думаю, этого более чем достаточно). После этого данный раздел можно зашифровать и использовать для хранения секретных файлов.

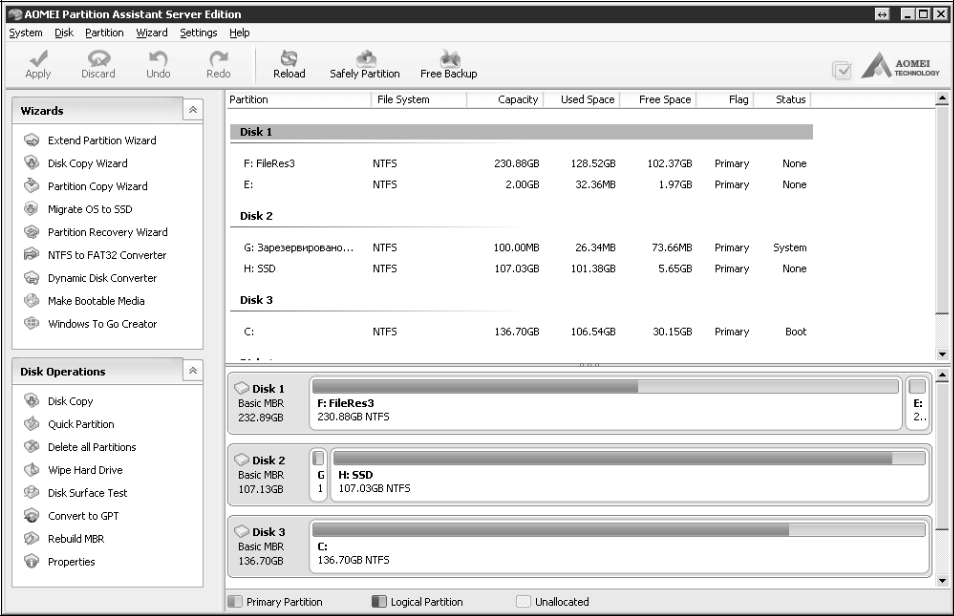

В качестве программы для изменения таблицы разделов я рекомендую использовать AOMEI Partition Assistant. Программа гораздо компактнее и дешевле Acronis, а работает не хуже. Изменение таблицы разделов происходит без перезагрузки компьютера (если, конечно, изменяется не системный раздел).

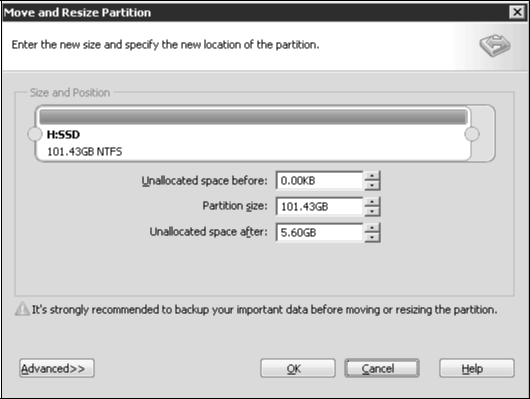

Для изменения размера раздела нужно щелкнуть по нему и выбрать команду меню Partition, Resize Partition. После этого появится окно, в котором нужно будет установить новый размер раздела.

После того, как программа уменьшит размер раздела, на жестком диске появится нераспределенная область. Нужно щелкнуть по ней и выбрать команду меню Partition, Create Partition. Далее все просто – нужно создать новый раздел (это и делает команда Create Partition), а потом отформатировать его как NTFS (команда Partition, Format Partition).

Все, теперь у вас есть отдельный раздел, который можно зашифровать. О том, как это сделать, будет сказано далее в этой главе.

Примечательно, что после шифрования нельзя будет изменять размер раздела. Поэтому сразу установите необходимый размер, возможно, с небольшим запасом (20-30%).

Типичный сценарий шифрования раздела – это совместное использование компьютера. Допустим, есть жесткий диск на 500 Гб и есть три пользователя, которые периодически работают с компьютером. Несмотря на то, что файловая система NTFS все же поддерживает права доступа и позволяет ограничить доступ одного пользователя к файлам другого пользователя, ее защиты недостаточно. Ведь у одного из этих трех пользователей будут права администратора, и он сможет получить доступ к файлам оставшихся двух пользователей.

Поэтому дисковое пространство жесткого диска можно разделить следующим образом:

- Примерно 200 Гб – общий раздел. Этот раздел также будет системным разделом. На нем будет установлена операционная система, программа и будут храниться общие файлы всех трех пользователей.

- Три раздела по ~100 Гб – думаю, 100 Гб вполне достаточно для хранения личных файлов каждого пользователя. Каждый из этих разделов будет зашифрован, а пароль доступа к зашифрованному разделу будет знать только тот пользователь, который зашифровал этот раздел. При этом администратор при всем своем желании не сможет расшифровать раздел другого пользователя и получить доступ к его файлам. Да, при желании администратор может отформатировать раздел и даже удалить его, но получить доступ он сможет только лишь в том случае, если обманом выведает у пользователя его пароль. Но, думаю, этого не произойдет, поэтому шифрование раздела – гораздо более эффективная мера, чем разграничение прав доступа с помощью NTFS.

Криптоконтейнеры, или виртуальные диски

Далеко не всегда можно зашифровать весь жесткий диск или даже раздел. Типичный пример – офисный компьютер. Вы хотите, чтобы ваши данные остались секретными и недоступными для других коллег, которые, возможно, работают за вашим же компьютером (общее рабочее место), но в то же время у вас нет прав администратора, которые необходимы при шифровании диска или раздела.

В этом случае на помощь придут виртуальные диски, или криптоконтейнеры. Виртуальный диск представляет собой файл, внутри которого находятся ваши данные – файлы и каталоги. Можете смотреть на виртуальный диск как на архив. Только содержимое этого архива зашифровано. Также виртуальный диск можно подмонтировать к какой-то букве, например к Z:, и работать с ним как с обычным диском.

Что лучше – шифровать разделы или использовать виртуальные зашифрованные диски? Здесь каждый решает сам, поскольку у каждого способа есть свои преимущества и недостатки. Шифрование разделов так же надежно, как и шифрование виртуального диска, и наоборот.

Преимущество виртуального диска в том, что его можно легко скопировать на другой жесткий диск или флешку (если позволяет размер). Например, вы можете создать виртуальный диск на 4 Гб (ограничений на размер виртуального диска нет, если не считать естественных) и при необходимости скопировать файл виртуального диска на флешку или на внешний жесткий диск. А при правильном выборе программ шифрования можно использовать один и тот же диск и на компьютере, и на смартфоне. Например, Android-приложение EDS использует тот же формат виртуальных дисков, что и TrueCrypt. Следовательно, перенести контейнер с компьютера на смартфон проще простого (лишь бы на SD-карте хватило места). С зашифрованным разделом у вас такое проделать не получится.

Конечно, при необходимости, можно создать образ зашифрованного диска – на тот случай, если вы хотите сделать его резервную копию или переместить на другой компьютер. Но это уже отдельная история. Если у вас возникнет подобная потребность, рекомендую программу Clonezilla – уже надежное и проверенное решение. Перенос зашифрованного раздела на другой компьютер – это более сложная затея, чем перенос виртуального диска. Если есть такая необходимость, то проще использовать виртуальные диски.

Какой способ выбрать? Если вы можете себе позволить зашифровать раздел, тогда можно выбрать этот способ. Также весь раздел лучше шифровать, если размер ваших секретных документов довольно большой.

Но есть ситуации, когда использовать весь раздел нельзя или нет смысла. Например, у вас есть только один раздел (диск С:) на жестком диске и по тем или иным причинам (нет прав, например, поскольку компьютер не ваш) вы не можете или не хотите изменять его разметку, тогда нужно использовать виртуальные диски. Нет смысла шифровать весь раздел, если размер документов (файлов), которые вам нужно зашифровать, небольшой – несколько гигабайт.

Прозрачное шифрование диска

Мы уже рассмотрели два способа шифрования данных – шифрование диска/раздела и виртуальные диски. Однако не всегда такое шифрование удобно.

Во-первых, не всегда есть возможность зашифровать весь физический диск. Во-вторых, если вы используете виртуальные диски, то файлы контейнеров, как правило, занимают сотни мегабайт дискового пространства, и их весьма просто обнаружить злоумышленнику. Да, есть методы сокрытия данных, но побеждает человеческая лень. В-третьих, зашифрованная папка может постоянно расти, а размер криптодиска ограничен величиной, указанной при его создании. Конечно, есть программы, позволяющие изменять размер криптодиска после его создания, но на это нужно обращать внимание сразу при выборе программы.

Всем хочется и удобно работать с файлами, и чтобы при этом файлы были надежно защищены. Такой компромисс есть – это прозрачное шифрование файлов, когда файлы зашифровываются и расшифровываются «на лету» – процессе работы с ними. Файлы остаются зашифрованными, а вы работаете с ними как с обычными файлами. Например, если вы зашифровали папку C:\Documents и поместили в нее свои документы, то при открытии документа из этой папки запускается Word или Excel и они даже не подозревают, что они являются зашифрованными. Вы работаете с зашифрованными файлами как с самыми обычными, совершенно не задумываясь о шифровании, монтировании, виртуальных дисках и т.д.

Кроме удобства использования, у прозрачного шифрования есть еще одно весомое преимущество. Как правило, на виртуальных зашифрованных дисках хранится большое количество файлов. Для работы даже с одним из них вам нужно подключать весь криптодиск. В результате становятся уязвимыми все остальные файлы. Конечно, можно создать множество небольших криптодисков, присвоить каждому отдельный пароль, но это не очень удобно. В случае с прозрачным шифрованием можно создать столько зашифрованных папок, сколько вам нужно, и поместить в каждую из них различные группы файлов – документы, личные фото и т.д. При этом расшифровыва-ются только те файлы, к которым осуществляется доступ, а не все файлы криптодиска сразу.

Организовать прозрачное шифрование папки можно как с помощью стандартных средств Windows (Encrypted File System), так и с помощью стандартных программ. Далее мы поговорим о стандартных средствах шифрования в Windows, а именно будут рассмотрены EFS и BitLocker. Также будет показано, как злоумышленник может расшифровать файлы, зашифрованные EFS.

Прозрачное шифрование диска с помощью EFS

Преимущества и недостатки EFS

Windows (начиная с Windows 2000 и кроме Home-выпусков) традиционно для организации прозрачного шифрования используется шифрованная файловая система – EFS (Encrypting File System). Прежде чем вы примете решение, использовать EFS или нет, вам нужно знать о ее преимуществах и недостатках.

Файловая система EFS предназначена, чтобы один пользователь не мог получить доступ к файлам (зашифрованным) другого пользователя. Зачем нужно было создавать EFS, если NTFS поддерживает разграничение прав доступа? Хотя NTFS и является довольно безопасной файловой системой, но со временем появились различные утилиты (одной из первых была NTFSDOS, позволяющая читать файлы, находящиеся на NTFS-разделе, из DOS-окружения), игнорирующие права доступа NTFS. Появилась необходимость в дополнительной защите. Такой защитой должна была стать EFS.

По сути, EFS является надстройкой над NTFS. Файловая система EFS удобна тем, что входит в состав Windows и для шифрования файлов вам не нужно какое-либо дополнительное программное обеспечение – все необходимое уже есть в Windows. Для начала шифрования файлов не нужно совершать какие-либо предварительные действия, поскольку при первом шифровании файла для пользователя автоматически создается сертификат шифрования и закрытый ключ.

Также преимуществом EFS является то, что при перемещении файла из зашифрованной папки в любую другую он остается зашифрованным, а при копировании файла в зашифрованную папку он автоматически шифруется. Нет необходимости выполнять какие-либо дополнительные действия.

Такой подход, конечно же, очень удобен, и пользователю кажется, что от EFS одна только польза. Но это не так. С одной стороны, при неблагоприятном стечении обстоятельств, пользователь может вообще потерять доступ к зашифрованным файлам. Это может произойти в следующих случаях:

Аппаратные проблемы, например, вышла из строя материнская плата, испорчен загрузчик, повреждены системные файлы из-за сбоя жесткого диска (bad sectors). В итоге жесткий диск можно подключить к другому компьютеру, чтобы скопировать с него файлы, но если они зашифрованы EFS, у вас ничего не выйдет. Система переустановлена. Windows может быть переустановлена по самым разнообразным причинам. В этом случае доступ к зашифрованным данным, понятно, будет потерян.

Удален профиль пользователя. Даже если создать пользователя с таким же именем, ему будет присвоен другой ID, и расшифровать данные все равно не получится. Системный администратор или сам пользователь сбросил пароль. После этого доступ к EFS-данным также будет потерян.

Некорректный перенос пользователя в другой домен. Если перенос пользователя выполнен неграмотно, он не сможет получить доступ к своим зашифрованным файлам.

Когда пользователи (особенно начинающие) начинают использовать EFS, об этом мало кто задумывается. Но, с другой стороны, существует специальное программное обеспечение (и далее оно будет продемонстрировано в работе), позволяющее получить доступ к данным, даже если система была переустановлена и были потеряны некоторые ключи. И я даже не знаю, к преимуществам или недостаткам отнести сей факт – данное ПО позволяет восстановить доступ к данным, но в то же время оно может использоваться злоумышленником для получения несанкционированного доступа к зашифрованным файлам.

Казалось бы, данные с помощью EFS зашифрованы очень надежно. Ведь файлы на диске шифруются с помощью ключа FEK (File Encryption Key), который хранится в атрибутах файлов. Сам FEK зашифрован master-ключом, который, в свою очередь, зашифрован ключами пользователей системы, имеющих доступ к этому файлу. Ключи пользователей зашифрованы хэшами паролей этих пользователей, а хэши паролей – зашифрованы еще и SYSKEY.

Казалось бы, такая цепочка шифрования должна была обеспечить надежную защиту данных, но все банально сводится к логину и паролю. Стоит пользователю сбросить пароль или переустановить систему, получить доступ к зашифрованным данным уже не получится.

Разработчики EFS перестраховались и реализовали агентов восстановления (EFS Recovery Agent), то есть пользователей, которые могут расшифровать данные, зашифрованные другими пользователями. Однако использовать концепцию EFS RA не очень удобно и даже сложно, особенно для начинающих пользователей. В итоге, эти самые начинающие пользователи знают, как зашифровать с помощью EFS файлы, но не знают, что делать в нештатной ситуации. Хорошо, что есть специальное ПО, которое может помочь в этой ситуации, но это же ПО может использоваться и для несанкционированного доступа к данным, как уже отмечалось. К недостаткам EFS можно также отнести невозможность сетевого шифрования (если оно вам нужно, то необходимо использовать другие протоколы шифрования передаваемых по сети данных, например, IPSec) и отсутствие поддержки других файловых систем. Если вы скопируете зашифрованный файл на файловую систему, которая не поддерживает шифрование, например на FAT/FAT32, файл будет дешифрован и его можно будет просмотреть всем желающим. Ничего удивительного в этом нет, EFS – всего лишь надстройка над NTFS.

Получается, что от EFS вреда больше, чем пользы. Также зашифрованную папку можно расшифровать с помощью программы Advanced EFS Data Recovery1. Рассматривать подробно эту программу мы не будем, главное, чтобы вы знали, что она есть. Единственное, что может усложнить работу программы, – наличие сложного пароля для учетной записи. Только он может спасти ваши данные. Если вы собираетесь использовать EFS, тогда прямо сейчас установите сложный пароль. В этом случае у программы, возможно, ничего не получится.

Активация EFS-шифрования диска

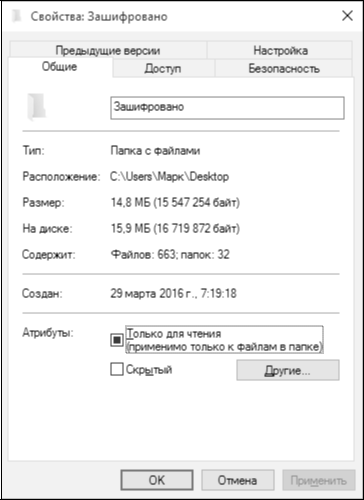

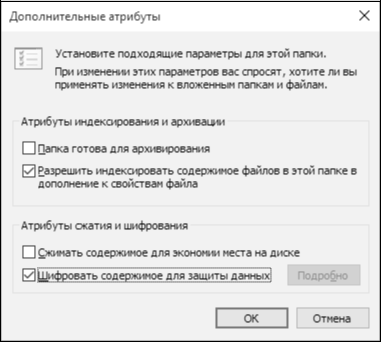

Для шифрования папки (или файла — последовательность действий будет такой же) щелкните на ней правой кнопкой мыши и выберите команду Свойства. В области Атрибуты нажмите кнопку Другие.

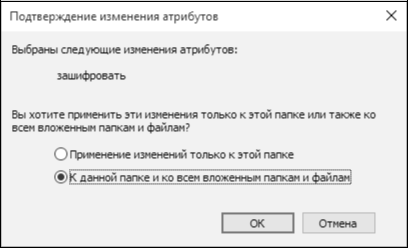

Затем включите атрибут Шифровать содержимое для защиты данных и нажмите кнопку ОK, затем еще раз нажмите кнопку ОK в окне свойств папки. Если вы шифруете непустой каталог, система спросит, нужно шифровать только эту папку или все вложенные папки и файлы. Нужно выбрать второй вариант.

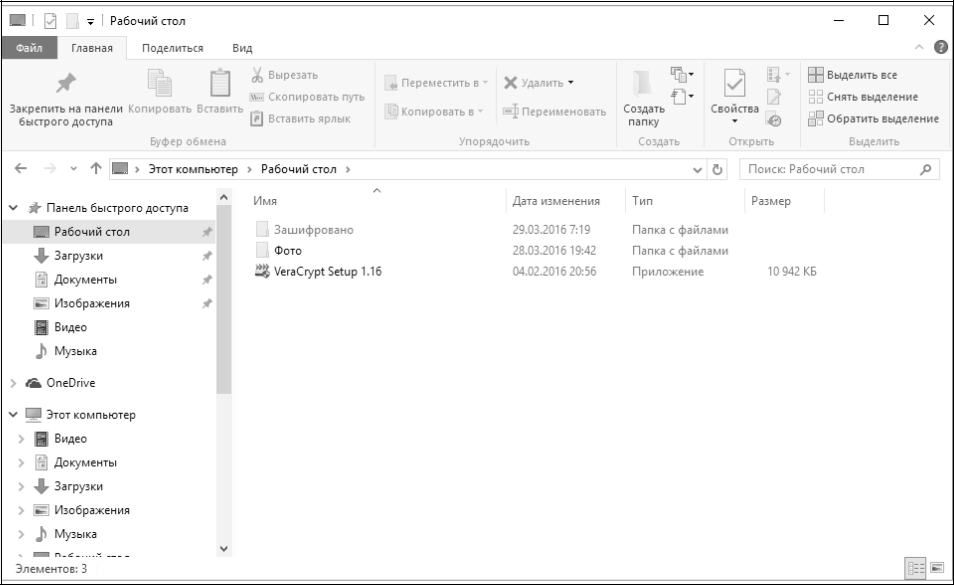

Все, осталось только подождать, пока файлы будут зашифрованы. Система также сообщит о том, что выполнила резервное копирование вашего ключа шифрования – на всякий неприятный случай. Название зашифрованной папки в Проводнике будет отмечено зеленым шрифтом. Конечно, черно-белая иллюстрация плохо передает оттенки серого, поэтому предназначение этой иллюстрации в основном в том, чтобы привлечь ваше внимание.

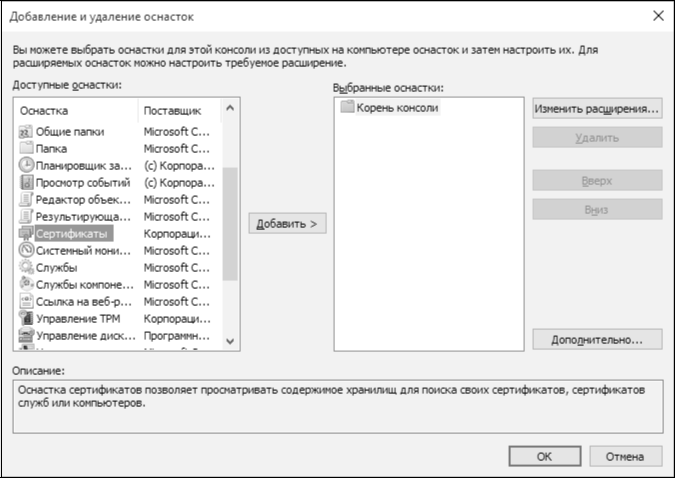

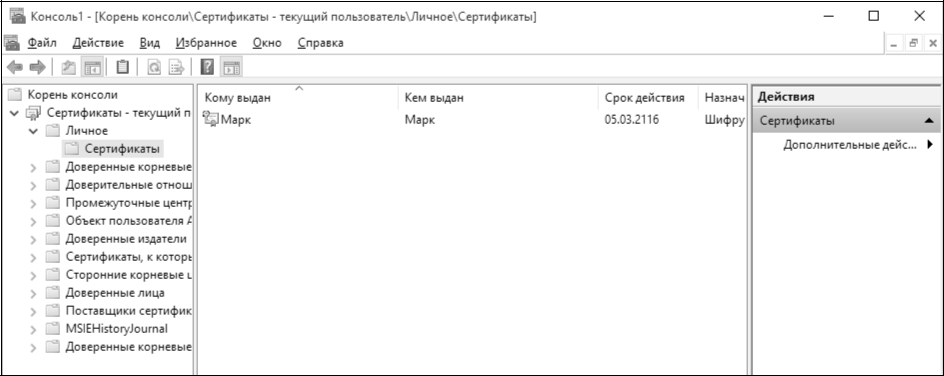

Просмотреть созданные сертификаты можно через консоль mmc. Выполните команду mmc, далее выберите команду меню Файл, Добавить или удалить оснастку. В появившемся окне выберите Сертификаты и нажмите кнопку Добавить >, а затем нажмите кнопку OK.

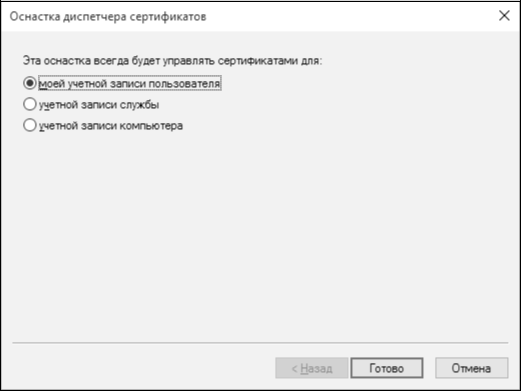

Далее нужно выбрать, какими сертификатами вы хотите управлять. В нашем случае мы хотим управлять личными сертификатами, поэтому выберите моей учетной записи пользователя. Затем нажмите OK в окне добавления оснастки.

В окне консоли mmc нужно перейти в Сертификаты - текущий пользователь, Личное, Сертификаты, и в списке сертификатов вы увидите сертификат EFS. Если его удалить, вы не сможете получить доступ к зашифрованным файлам.

Что такое BitLocker

BitLocker (полное название BitLocker Drive Encryption) – это технология шифрования диска, встроенная в операционные системы Windows Vista Ultimate/Enterprise, Windows 7 Ultimate, Windows Server 2008 R2, Windows Server 2012/R2, Windows 8 и Windows 10.

С помощью BitLocker можно зашифровать полностью весь носитель данных (логический диск, SD-карту, USB-брелок). При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Ключ может храниться в компьютере, в TPM, на USB-устройстве. Можно также сделать копию ключа в свою учетную запись Майкрософт (вот только зачем?). Хранить ключ в TPM можно только на тех компьютерах, где есть чип TPM (Trusted Platform Module). Думаю, это должно быть понятным.

Если на материнской плате есть TPM-чип, тогда ключ может быть прочитан из него или после аутентификации с помощью USB-ключа/смарт-карты или ввода PIN-кода. В самом простом случае можно аутентифицировать пользователя по обычному паролю. Такой способ подойдет, конечно, не Джеймсу Бонду, но большинству обычных пользователей, которые хотят скрыть некоторые свои данные от коллег или родственников.

Вообще, доступны следующие варианты ограничения доступа к диску: TPM, TPM + PIN + USB, TPM + USB, TPM + PIN.

С помощью BitLocker можно зашифровать любой том, в том числе и загрузочный – с которого происходит загрузка Windows. Тогда пароль нужно будет вводить при загрузке (или использовать другие средства аутентификации, например, TPM). Однако я настоятельно не рекомендую этого делать. Во-первых, снижается производительность. На сайте http://technet. microsoft.com сообщают, что обычно снижение производительности составляет 10%, однако в вашем конкретном случае можно ожидать большего «торможения» компьютера, все зависит от его конфигурации. Да и шифровать, по сути, нужно далеко не все данные. Зачем шифровать те же программные файлы? В них нет ничего конфиденциального. Во-вторых, если что-то случится с Windows, боюсь, все может закончиться плачевно – форматированием тома и потерей данных.

Поэтому лучше всего зашифровать отдельный том – отдельный логический диск, внешний USB-диск и т.д. Затем на этот зашифрованный диск поместить все ваши секретные файлы. Также можно установить на этот диск программы, требующие защиты, например клиент-банк. Такой диск вы будете подключать только при необходимости. Дважды щелкнул на значке диска, ввел пароль и получил доступ к данным – будет именно такой принцип работы с зашифрованным диском.

Что можно зашифровать, а что – нет

Можно зашифровать любой диск, кроме сетевого и оптического. Список поддерживаемых типов подключения дисков:

- USB;

- Firewire;

- SATA;

- SAS;

- ATA;

- IDE;

- SCSI;

- eSATA;

- iSCSI;

- Fiber Channel.

Не поддерживается шифрование томов, подключенных по Bluetooth. Когда вы подключили свой мобильный телефон к компьютеру по Bluetooth, его карта памяти выглядит как отдельный носитель данных. Зашифровать такой носитель нельзя.

Поддерживаются файловые системы NTFS, FAT32, FAT16, ExFAT. Не поддерживаются остальные файловые системы, в том числе CDFS, NFS, DFS, LFS, программные RAID-массивы (аппаратные RAID-массивы поддерживаются).

Можно зашифровать твердотелые накопители (SSD, флешки, SD-карты), жесткие диски (в том числе подключаемые по USB, см. ранее) и аппаратные RAID-массивы. Шифрование других типов дисков не поддерживается.

Огромным преимуществом BitLocker является поддержка шифрования GPT-дисков. Из проверенных средств шифрования поддержку GPT обеспечивают продукты от Symantec (например, Symantec Endpoint Encryption), но за них нужно платить, а стоимость BitLocker уже включена в состав Windows.

Шифрование диска

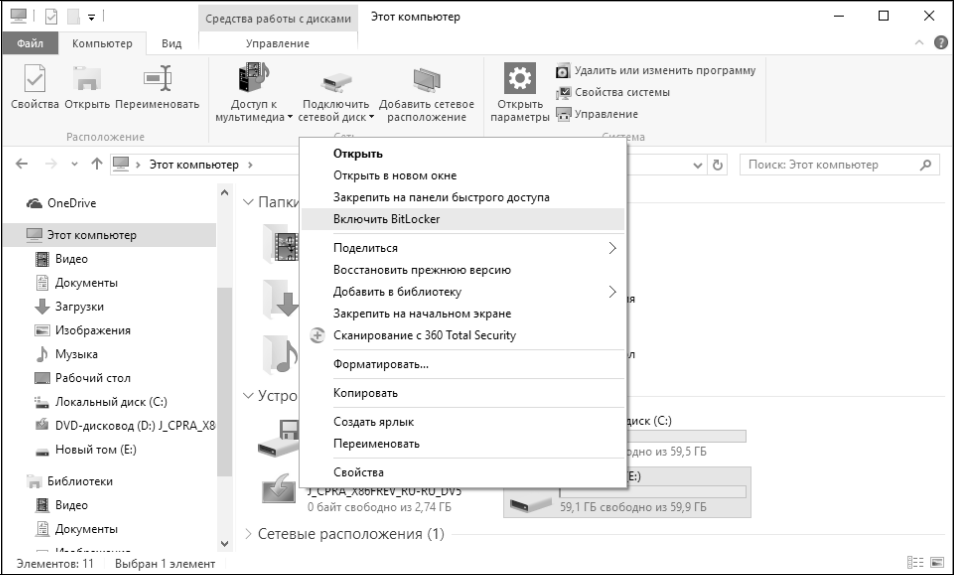

Запустите проводник и щелкните правой кнопкой мыши по диску, который вы хотите зашифровать. Напомню, что это может быть логический том, SD-карта, флешка, USB-диск, SSD-накопитель. Из появившегося меню выберите команду Включить BitLocker.

Первым делом вас спросят, как вы будете снимать блокировку с зашифрованного диска: с помощью пароля или с помощью смарт-карты. Нужно выбрать один из вариантов (или оба: тогда будут задействованы и пароль, и смарт-карта), иначе кнопка Дале не станет активной. Для использования BitLocker пароль учетной записи устанавливать не обязательно – все равно вам придется ввести пароль при разблокировке диска.

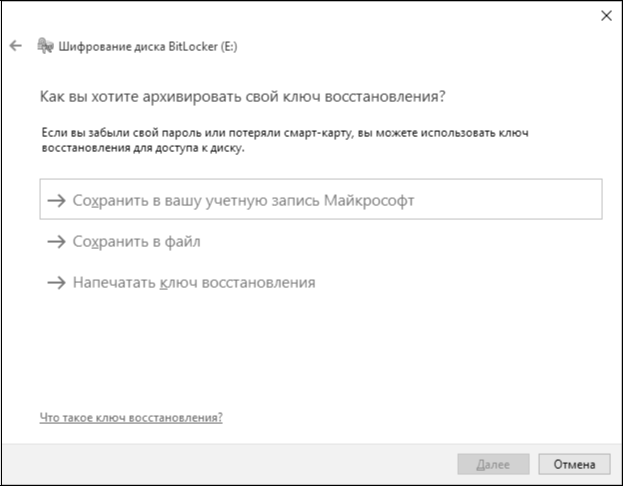

На следующем шаге вам будет предложено создать резервную копию ключа восстановления:

Сохранить в вашу учетную запись Майкрософт. Этот способ я не рекомендую: нет соединения с Интернетом — получить свой ключ не получится.

Сохранить в файл — оптимальный способ. Файл с ключом восстановления будет записан в каталог Документы. Его оттуда следует перенести в более надежное место, например, на флешку. Также желательно его переименовать, чтобы по имени файла не было сразу понятно, что это как раз тот самый ключ. Можно открыть этот файл (позже вы увидите, как он выглядит) и скопировать сам ключ восстановления в какой-то файл, чтобы только вы знали, что это за строка и в каком файле она находится. Оригинальный файл с ключом восстановления лучше потом удалить. Так будет надежнее.

Распечатать ключ восстановления — идея довольно дикая, разве что потом вы поместите этот лист бумаги в сейф и закроете на семь замков. Ключ восстановления используется для разблокировки диска в случае, когда вы забыли пароль или потеряли смарт-карту. Отказаться от создания ключа восстановления нельзя.

После сохранения ключа вы вернетесь в окно с выбором метода сохранения.

Нажмите кнопку Далее для перехода к следующему этапу.

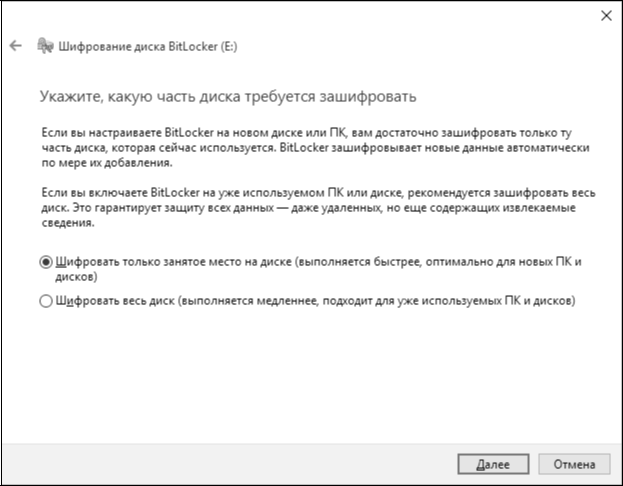

Теперь нужно определить, какую часть диска требуется шифровать. Можно зашифровать только занятое место, а можно — сразу весь диск. Если ваш диск практически пуст, то намного быстрее зашифровать только занятое место. Если на диске мало данных, а вы выбрали второй вариант, то шифрование будет длиться мучительно долго по сравнению с первым способом.

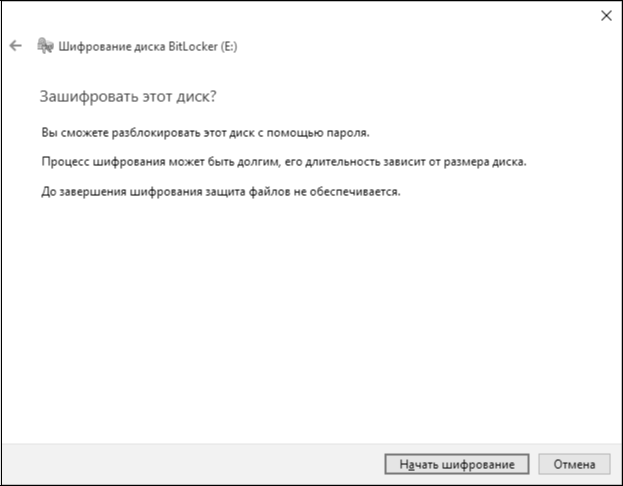

Итак, осталось только нажать кнопку Начать шифрование и дождаться, пока диск будет зашифрован.

Не выключайте питание компьютера и не перезагружайте его до тех пор, пока шифрование не завершится — об этом вы получите соответствующее сообщение.

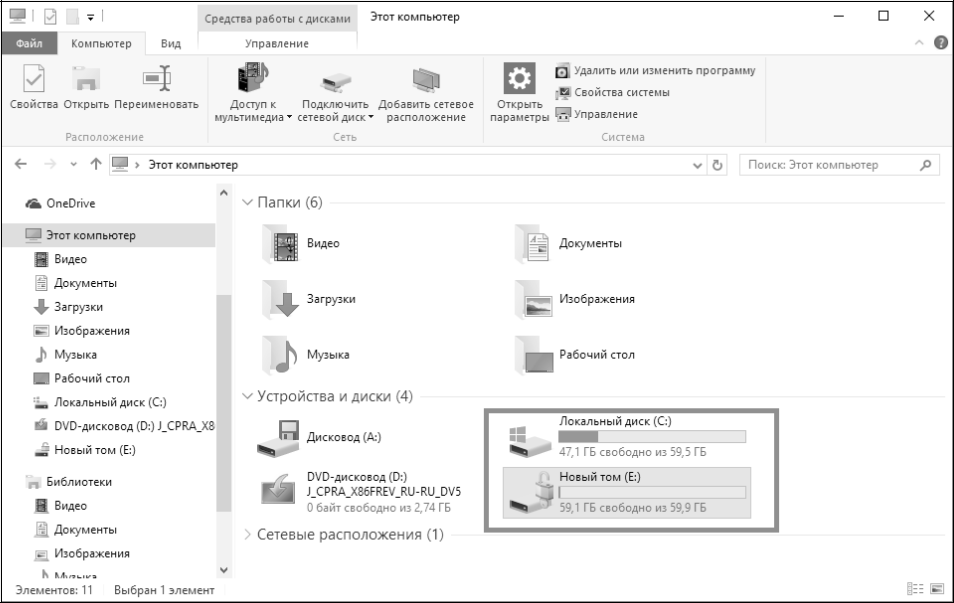

Если произойдет сбой питания, то шифрование при запуске Windows будет продолжено с того самого момента, где оно было остановлено. В проводнике Windows зашифрованный диск помечен значком замка: у заблокированного диска замок закрыт, у разблокированного – открыт. Незашифрованный диск выводится без замка.

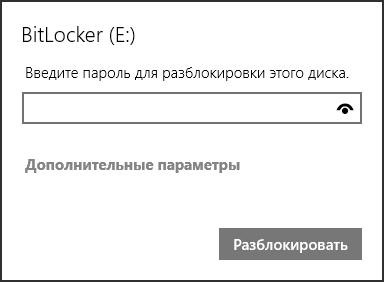

Сразу после шифрования ваш диск будет разблокирован, но после перезагрузки он будет заблокирован, и чтобы его разблокировать, следует щелкнуть по нему двойным щелчком. Если вы выбрали только защиту паролем, понадобится ввести этот пароль, а если была выбрана и смарт-карта, то для успешной аутентификации и разблокировки диска нужно еще вставить и ее.

После разблокировки с зашифрованным диском вы можете работать как с обычным. Для изменения пароля щелкните правой кнопкой по диску и выберите команду Изменить пароль BitLocker (она появится после того, как вы ввели уже текущий пароль).

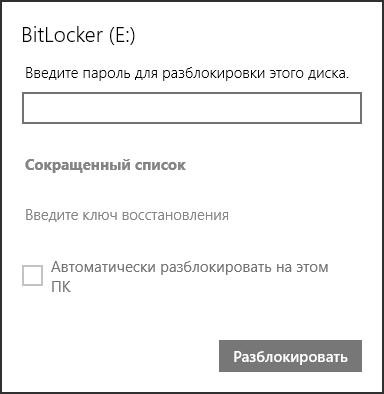

Если забыли пароль

Теперь рассмотрим ситуацию, когда вы забыли пароль или утеряли смарт-карту. Откройте файл, содержащий ключ восстановления и скопируйте содержащийся там ключ в буфер обмена. Нажмите в окне ввода пароля кнопку Дополнительные параметры. Выберите в открывшемся окне команду Введите ключ восстановления. Вам останется только вставить в соответствующее поле ключ восстановления из буфера обмена.

Синий экран смерти Windows 10 - что с ним делать

Синий экран смерти Windows 10 - что с ним делать Не работает клавиатура Windows 10

Не работает клавиатура Windows 10 Как увеличить скорость интернета Windows 10

Как увеличить скорость интернета Windows 10 WINDOWS 7 : Настройка Панели задач и меню Пуск

WINDOWS 7 : Настройка Панели задач и меню Пуск Как изменить звук включения WINDOWS 10

Как изменить звук включения WINDOWS 10 Персонализация и настройка рабочего стола WINDOWS 7

Персонализация и настройка рабочего стола WINDOWS 7 WINDOWS 10 : Настройка меню Пуск и панели задач

WINDOWS 10 : Настройка меню Пуск и панели задач